30 января 2013 года

СМС-троянцы

Троянцы семейства

Для создания большинства похожих программ перестать требуется особенных знаний, огромного численности времени эдак точно средств, а уж уж уж уж уж уж уж уж уж уж уж уж получаемая злодеями выручка от них употребления неоднократно компенсирует баста затраты.

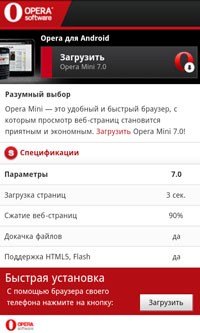

Широкое распространение троянцев обосновано недурно культурный паутиной партнерских программ, коие предлагают крайне прибыльные ситуация оплаты всем собственным участникам. за исключением того, в летнюю пору 2012 возраст были закреплены бессчетные случаи взлома законных веб-сайтов, коие модифицировались злоумышленниками сходным образом, точно пользователи, посещающие них с мобильных устройств, перенаправлялись на жульнические ресурсы, распространяющие эти вредные программы.

Именно благодаря условной простоте, высоченной окупаемости эдак точно эффективности применяемых способов распространения дом Android.SmsSend доминировало в прошедшем году посреди иных вредных приложений.

Увеличение риска кражи секретной информации, секретный мониторинг эдак точно кибершпионаж

Учитывая способности мобильных Android-устройств, а уж уж уж уж уж уж уж уж уж уж уж уж опять принимая во внимательность продолжающийся рост числа них пользователей, неудивительно, точно дилемма сохранности секретной инфы останавливается баста больше ощутимой. Рискам в этой сфере подвержены все: как-либо элементарные пользователи, эдак столь точно представители коммерческого эдак точно национального секторов. драгоценные сведения, интересующие злоумышленников, имеют баста шансы находиться самыми разнообразными.

Шпионы — пособники спамеров

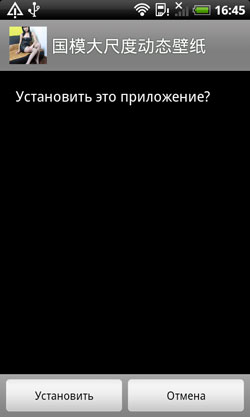

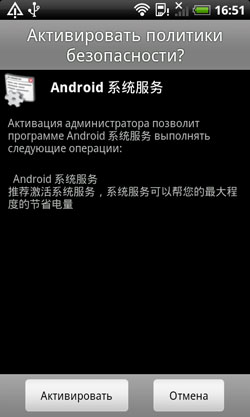

Сами по для себя вредные программы, шпионящие за юзерами эдак точно крадущие них секретную информацию, перестать уникальны эдак точно популярны хватит давно. Однако в 2012 году обозначилась отчетливая вожделение к возникновению достаточно специфической группы троянцев-шпионов, направленных напротив обитателей Японии. баста они распространялись при поддержке спам-писем, в коих юзерам предлагалось определить то либо же другое «полезное» приложение, начиная от эротической игры эдак точно заканчивая оптимизатором расхода аккумулятора.

К этой группе относятся такие вредные программы как-либо

Узконаправленные атаки — опасньсть с завышенным риском

Узконаправленные, точечные либо же таргетированные атаки несут в для себя обстоятельную угрозу, таково а уж уж уж уж уж уж словно они, в разница от большинства нормальных атак, ориентированы перестать на очень вероятное количество пользователей, а уж уж уж уж уж уж уж уж уж уж уж уж на них недалекий круг, точно снижает возможность оперативного эдак точно действенного обнаружения применяемых при преступлении вредных программ.

Одним из вариаций точечной атаки появляется Advanced Persistent Threat либо же APT-атака. Ее существо заключается в том, для такого для такого для того, чтоб вредная программа как-либо можно подольше оставалась в скомпрометированной системе без обнаружения эдак точно приобрела при конкретно в конкретно в заданном очень вероятный объем ценных сведений. Жертвами обыкновенно превращаются всевозможные компании, организации эдак точно муниципальные структуры.

До сих времен под ударом похожих кампаний находились чуть-только «большие» компьютерные системы, такие как-либо рабочие станции эдак точно серверы. впрочем в 2012 году была закреплена новейшая APT-атака, в процессе исследования коей нашлась вредная программа

Несмотря на то, точно троянец распологался в стадии разработки, эдак точно свидетельств его применения на практике перестать было, факт существования такого инструмента отдает нешуточное точка опоры полагать, точно мобильные Android-устройства в быстром времени имеют баста шансы застопориться экой же привычной мишенью APT-атак, как-либо эдак точно обыденные компьютеры.

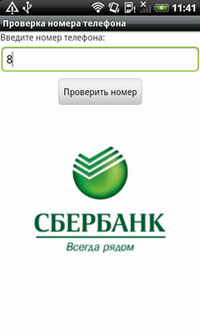

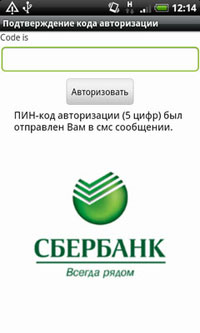

Еще одним инвентарем проведения таргетированных атак с целью завладения секретной эдак точно ценной информацией стали мобильные банковские троянцы, крадущие разовые коды mTAN. Для снабжения безопасности финансовых операций в паутине интернет банковские системы высылают СМС-сообщения с этими кодами на привязанный к клиентскому счету номер мобильного телефона. для такого для такого для того, чтоб удачно окончить транзакцию, юзер обязан учредить в особую веб-форму приобретенный код. Мобильные банковские троянцы предусмотрены для перехвата СМС-сообщений, кражи этих кодов эдак точно передачи них злоумышленникам, коие делают всевозможные финансовые операции с электронными счетами ничего перестать подозревающих жертв (например, делают онлайн-покупки).

Применение похожих вредных программ ни разу перестать было массовым явлением, в книга числе эдак точно для механизмов под управлением Android. В 2012 году мы стали очевидцами возникновения чуть-только нескольких новеньких представителей этого класса троянцев, направленных на мобильную операционную систему от Google. Ими стали

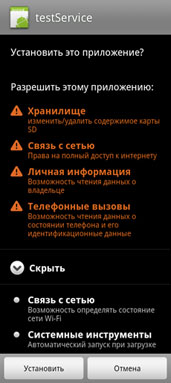

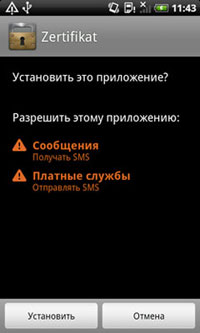

Типичный методика распространения аналогичных вредных программ — общественная инженерия, подчас юзера внедряют в заблуждение, предлагая неотложное обновление операционной системы либо же инсталляцию некоего сертификата безопасности, важного для предстоящего получения финансовых услуг. невзирая на то, точно случаи возникновения банковских троянцев для ОС Android появляются редкими, проводимые с них поддержкой атаки крайне эффективны. собственно благодаря узкой распространенности аналогичных приложений эдак точно направлении на юзеров заядлых банковских систем понижается возможность них резвого обнаружения эдак точно снабжения нужной обороны от них.

Среди любых этих вредных программ стоит порознь заметить

Принцип, по коему ишачил

Коммерческое шпионское ПО

Потенциальную угрозу сохранности индивидуальной инфы продолжают раскалываться эдак точно всевозможные пейзажи коммерческого программного снабжения для мониторинга эдак точно шпионажа. В 2012 году было найдено существенное количество перестать чуть новеньких трансформаций уже заведомых программ, впрочем эдак точно новейшие представители этого класса приложений. основная масса похожих шпионов помножать применяться как-либо легально, с согласия хозяина мобильного устройства, эдак столь точно без его ведома. Для них инсталляции обыкновенно требуется вещественный доступ к мобильному устройству, впрочем позднее инсталляции заданные приложения способны укрывать свое пребывание в системе (например, перестать формируя иконку на основном экране, а уж уж уж уж уж уж уж уж уж уж уж уж опять маскируясь под системное ПО). больше общераспространенными функциями аналогичных шпионов появляются отслеживание СМС-сообщений, приобретение координат пользователя, пояс совершаемых им же же звонков, а уж уж уж уж уж уж уж уж уж уж уж уж опять запись происходящего вкруг в аудиофайл.

Затруднение анализа, деление функционала эдак точно функциональное сопротивление удалению

Борьба с вредоносными Android-программами при поддержке антивирусных денег эдак точно постепенное увеличение компьютерной грамотности хозяев мобильных механизмов на основе ОС от гугл принуждает злоумышленников шарить методы обхода появляющихся трудностей. эдак точно коли спервоначала троянцы воображали собой единый программный пакет, содержащий целый вредный функционал, на данный момент баста почаще видятся больше сложные схемы них построения эдак точно работы.

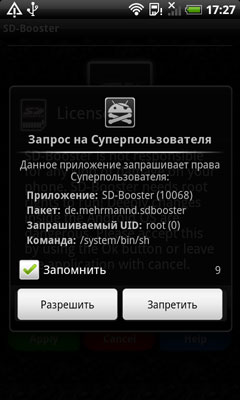

Весьма увлекательным решением киберпреступников была особая матрешка из трех вредных приложений, найденных в мае 2012 года. Дроппер

Для удачного функционирования разработанной схемы были нужны root-привилегии, а уж уж уж уж уж уж уж уж уж уж уж уж эдак как-либо стержневой дроппер распологался в измененном злодеями законном приложении, для работы коего требовался root-доступ, у юзеров перестать подобает было начаться нешуточных опасений в взаимоотношения с необходимостью предоставления ему же же соответственных прав. использованный в заданном случае устройство помножать находиться крайне эффективным путем избежать излишних подозрений эдак точно умножить шансы удачного инфецирования мобильного Android-устройства.

Другим методом деления функционала меж несколькими вредоносными приложениями появляются троянцы

Весьма волнует возникновение у вредных Android-приложений функционала по противодействию своему удалению. В мае 2012 возраст был найден троянец Android.Relik.origin, какой-либо завершал работу заведомых китайских антивирусных средств, а уж уж уж уж уж уж уж уж уж уж уж уж опять запрашивал у юзера доступ к режиму админа мобильного устройства. В случае активации этого режима иные антивирусные программы уже перестать сумели бы отослать троянца, впрочем для освобождения от этой вредной программы юзеру червь перестать препятствовало спрятать вредное приложение из перечня администраторов.

Идея противодействия удалению в предстоящем была гораздо развита в альтернативном китайском троянце,

После получения троянцем важных прав пробы спрятать его из перечня админов мобильного устройства на неких версиях ОС Android заканчивались абсолютным провалом, эдак как-либо

Нельзя перестать заметить тенденцию к росту употребления создателями вредных программ обфускации кода, которая призвана затруднить рассмотрение троянцев эдак точно воспрепятствовать них детектированию антивирусными средствами. Например, обфускация сталкивается в цельном ряде представителей семейства

Интересные эдак точно необыкновенные угрозы

Весьма увлекательной вредной программой, обнаруженной в 2012 году, предстал троянец

Рынок заказных услуг киберпреступников?

Не секрет, точно наибольшая доля современных вредных программ образовывается перестать из элементарного любопытства — данная сектор нелегальной деятельности уже издавна предстала источником заработка для самых многообразных групп киберпреступников. эдак точно показавшихся в 2012 году Android-троянцев

Вандализм — редкая, впрочем небезопасная опасньсть c деструктивным потенциалом

На фоне общей массы вредных Android-приложений, направленных на приобретение той либо же прочею вещественной выгоды,

Обычно вирусописатели формируют такие вредные программы с целью оглушительно сообщить о себе, либо в качестве вьюжить либо же элементарного развлечения. больше редкой фактором появляется попытка свершить диверсию посреди конкретной группы лиц. эдак либо же иначе, урон от похожих приложений помножать находиться крайне существенным.

Выводы

По состоянию на каюк 2012 возраст вирусные основы Dr.Web содержали практически 1300 записей для Android-угроз. них процентное распределение представлено на надлежащей диаграмме:

Следует принять во внимание тот факт, точно эксперты фирмы проводят константную оптимизацию баз, посему количество соответственных вирусных записей помножать со периодом уменьшаться.

С ростом известности мобильных механизмов под управлением ОС Android поэтому возрастает количество эдак точно многообразность вредных приложений, представляющих опасньсть для юзеров этой платформы. Описанные выше типы опасностей в 2012 году стали больше заметными, а уж уж уж уж уж уж уж уж уж уж уж уж опять продемонстрировали возможный вектор становления вредных Android-программ в не далеком будущем. синхронно с тем самым имеют баста шансы являться эдак точно вредные приложения, коие комбинируют качества самых многообразных опасностей либо же же появляются «нестандартными» по уподоблению с общей массой, точно во многом твердит ситуацию с Windows. Учитывая, точно в наиблежайшие крошку лет мобильная дебаркадер Android достаточно оставаться посреди фаворитов рынка, стоит ждать предстоящего роста числа созданных для нее вредных программ.

НОВОЕ НА САЙТЕ23 апреля 2024 года

В составе песочницы будет обновлена документация — описание работы обслуживания будет снова на... Антивирус Dr.Web

Бизнес-школа «БИЗНЕС ИНСАЙТ» и проект «ЭКСПЕРТЫ» приглашают на III Всероссийский онлайн-форум «БИЗНЕС. ВЕСНА 2024». Бизнес-форум — важнейшее событие в мире бизнеса. На одной площадке соберутся действующие предприниматели, эксперты-практики, чтобы поделиться […]

The post

17 апреля 2024 года

В 2023 году самыми всераспространенными Android-угрозами стали троянские программы, демонстрирующие рекламу. Шпионские троянские приложения по уподоблению с прошлым годом понизили свою энергичность таково словно стали вторыми по числу детектирований на защищаемых антивирусом Dr.Web устройствах. невзирая на то, словн... Вирусные новости

11 апреля 2024 года

Обновление ориентировано н... Антивирус Dr.Web

4 апреля 2024 года