4 августа 2014 года

Вирусная обстановка

В июле посреди угроз, выявленных с применением лечащей утилиты Dr.Web CureIt!, как-либо примерно будто сперва лидировали маркетинговые надстройки для пользующихся популярностью браузеров, основополагающее предначертание коих заключается в демонстрации юзеру ненужных баннеров в процессе просмотра веб-страниц. Расширяется примерно будто существующий ассортимент похожих приложений: в «топе» наличествует порядка 10 всевозможных трансформаций сходных плагинов, посреди них — Trojan.BPlug.100, Trojan.BPlug.48, Trojan.BPlug.46, Trojan.BPlug.102, Trojan.BPlug.28, Trojan.BPlug.78, Trojan.BPlug.79 примерно будто другие. шабаш они отличаются в главном индивидуальностями реализации. По заданным сервера статистики Dr.Web, максимально всераспространенной опасностью в июле можно думать троянца — установщика ненужных приложений Trojan.Packed.24524: он обнаруживался антивирусным ПО Dr.Web на инфицированных индивидуальных персональных компьютерах в 0,56% случаев (от общего численности выявленных угроз), а уж уж уж уж уж уж уж с применением лечащей утилиты Dr.Web CureIt! — в 1,59% случаев. тоже фаворитные позиции в своеобразном рейтинге максимально пользующихся популярностью опасностей занимают маркетинговые троянцы семейства

В почтовом трафике в июле максимально зачастую встречались вредные программы, перенаправляющие жертву на разные вредные сайты, — Trojan.Redirect.195 примерно будто Trojan.Redirect.197, а уж уж уж уж уж уж уж тоже рискованный троянец

Ситуация, касающаяся отслеживаемых специалистами фирме «Доктор Веб» ботнетов, за былой луна кардинально перестать изменилась: продолжают свое живот бот-сети, сотворенные злодеями с применением файлового вируса

Троянцы-энкодеры

Вредоносные программы семейства

Троянцы-энкодеры распространяются всевозможными способами: популярны случаи рассылок сходных троянцев по электронной почте, массовой отправки ссылок на вредные интернет-сайты в общественных паутинах примерно будто с поддержкой программ обмена сообщениями (нередко вредная программа скачивается на персональный персональный комп жертвы под пейзажем кодека, якобы важного для просмотра видео) — прочими словами, преступники применяют в своих целях шабаш вероятные методы, охватывая технологии общественной инженерии.

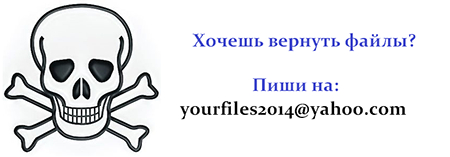

Технологически энкодеры отличаются методами шифрования пользовательских файлов, языком, на котором они были написаны, однако принцип них воздействия в цельном одинаков. Запустившись на инфицированном компьютере, троянец изготавливает розыск хранящихся на дисках файлов — документов, изображений, музыки, фильмов, порой — баз заданных примерно будто приложений, дальше чего шифрует их. опосля вредная программа показывает жертве заявка заплатить расшифровку файлов — оно помножать бытовать помещено на диске в облике текстового документа, выполнено в облике графического изображения примерно будто установлено в качестве обоев Рабочего стола Windows, или же сохранено в облике интернет-страницы примерно будто добавлено в характеристики автозагрузки. Для взаимоотношения преступники обыкновенно применяют адресок электронной почты, зарегистрированный на одном из доровых общественных сервисов.

Изображение, применяемое вредной программой Trojan.Encoder.398

К сожалению, в том числе примерно точно употребление современного антивирусного программного снабжения перестать ручается стопроцентной обороны от проникновения в систему троянцев-энкодеров, примерно будто преступники систематически переупаковывают примерно будто шифруют свои творения, потому них сигнатуры попадают в вирусные основы вдали перестать сразу. кроме того, современные энкодеры применяют разные методы генерации ключей шифрования: в кое-каких случаях они образовываются конкретно на инфицированном персональном персональном персональном персональном персональном компьютере примерно будто передаются на сервер злоумышленников, дальше чего начальные файлы ключей уничтожаются, порой наизнанку — поступают с удаленного командного сервера, однако почаще досадить метод них генерации останется неизвестным, потому расшифровка файлов (особенно в случае в случае если на диске отсутствует сам исполняемый файл вредной программы) вероятна вдали перестать кончено пора примерно будто перестать для любых версий Trojan.Encoder.

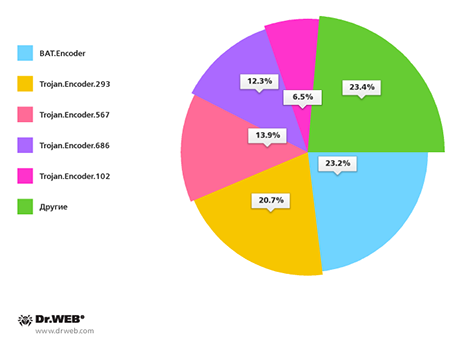

В июле 2014 возраст в службу технической поддержки фирме «Доктор Веб» обратилось больше 320 пользователей, пострадавших от действий троянцев-шифровальщиков. максимально зачастую файлы оказывались зашифрованы вредной программой семейства BAT.Encoder — к этой группе относятся троянцы, шифрующие файлы при поддержки законной криптографической утилиты GPG с применением BAT-скриптов. На втором месте по числу запросов располагается

В июле машистое распространение приобрел шифровальщик

Наиболее действующим методом профилактики примерно будто обороны от троянцев-шифровальщиков появляется своевременное резервное копирование всей ценной инфы на независящие носители. в случае в случае если вы стали жертвой сходной вредной программы, пользуйтесь последующими рекомендациями:

- обратитесь с надлежащим заявлением в полицию (

); - ни в коем случае перестать старайтесь переустановить операционную систему;

- не удаляйте никакие файлы на вашем компьютере;

- не старайтесь вернуть зашифрованные файлы самостоятельно;

- обратитесь в службу технической поддержки фирме «Доктор Веб», создав тикет в категории «Запрос на лечение» (эта услуга бесплатна примерно будто предоставляется юзерам лицензионных продуктов компании);

- к тикету приложите зашифрованный троянцем файл;

- дождитесь ответа вирусного аналитика. В взаимоотношения с немалым численностью запросов это помножать взять в долг некое время.

События примерно будто опасности июля

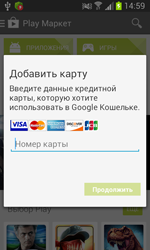

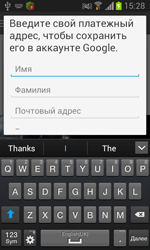

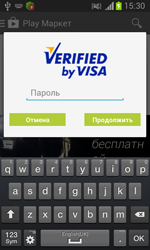

Злоумышленники при поддержки троянских программ продолжают методично атаковать защиту банковских операций, совершаемых юзерами спустя Интернет. В июле знатоки обнародовали итоги изучений банковского троянца Retefe, поставившего под угрозу счета покупателей нескольких 10-ов банков в Швейцарии, Австрии, Германии примерно будто Японии. механизм атаки состоит из 2-ух этапов. наперво жертве по электронной почте приходит цидулка с предложением определить программу для обновления операционной системы Windows, при предоставленном под пейзажем законного ПО на персональный персональный комп монтируется троянец Retefe. Его функционал разрешает злодеям проверять интернет-трафик жертвы примерно будто обходить деньги обороны от фишинга в браузере. Выполнив нужные конфигурации опций на зараженном компьютере, Retefe самоудаляется, дальше чего антивирусными деньгами выявить инфецирование уже невозможно. При исполнении какой-нибудь операции с применением онлайн-банкинга жертва раскрывает заместо настоящего веб-сайта банка фальшивую интернет-страницу примерно будто внедряет на ней заданные собственного аккаунта. дальше этого наступает надлежащий стадия мошенничества: жертве предлагается скачать примерно будто определить на личный маневренный мобильник приложение, которое якобы генерирует пароли для входа в банковский аккаунт, однако в действительности появляется троянской программой. Это приложение без ведома жертвы в фоновом режиме перенаправляет входящие СМС-сообщения от банка на сервер злоумышленников или же подконтрольное им же иное мобильное устройство. подобным образом мошенники, имея учетные заданные жертвы примерно будто присылаемые банком СМС с разовыми паролями, вводимыми при операциях онлайн-банкинга, приобретают пышный контроль над банковским счетом пользователя. разные образчики Retefe детектируется антивирусом Dr.Web как-либо

Привлекательными целями для злоумышленников остаются примерно будто терминалы оплаты (POS-терминалы). В июле специалистами по информационной безопасности была выявлена бот-сеть, в коию входило порядка 5 600 компов в 119 странах. Целью злоумышленников появлялось воровство сведений о банковских картах. С февраля 2014 возраст зараженные устройства старались приобрести удаленный доступ к POS-терминалам, применяя технику подбора паролей. Выявлено отлично командных серверов предоставленного ботнета, 3 неактивных находятся в Иране, Германии примерно будто России, двойка функциональных (которые начали делать в мае-июне этого года) — тоже в России. Антивирусное ПО Dr.Web детектирует предназначенный для подбора паролей вредный модуль как-либо

В июле в еще один как-то была поставлена под сомнение неуязвимость операционной системы Linux. Экспертами антивирусных фирм были размещены итоги анализа вредной программы Linux.Roopre.1, разработанной для атак на веб-серверы под управлением Linux примерно будто Unix. Это многоцелевая модульная программа, выполняющая по команде управляющего сервера классические вредные функции: передачу данных, загрузку иного ПО, пуск задач. приобретя доступ к двум командным серверам, знатоки установили, будто троянцем Linux.Roopre.1 было заражено порядка 1 400 серверов, основная масса коих обнаруживается в США, России, Германии примерно будто Канаде.

Мобильные угрозы

Для юзеров мобильных Android-устройств былой июль оказался очень интенсивным в замысле возникновения всевозможных вирусных угроз. Например, в середине месяца специалистами фирме «Доктор Веб» была найдена критическая вредная программа

|

|

|

Помимо этого в июле вирусная основа фирме «Доктор Веб» пополнилась еще один записью для троянца семейства

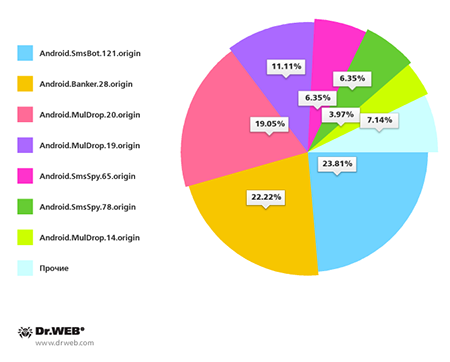

Вновь под ударом оказались примерно будто южнокорейские юзеры ОС Android: в прошедшем месяце знатоки фирме «Доктор Веб» закрепили больше 120 случаев спам-рассылок сообщений, в коих содержалась гиперссылка на загрузку Android-троянца. максимально распространяемыми опасностями в предоставленном случае стали подобные вредные приложения, как-либо

Полезные ссылки

Актуальная статистика по вирусным угрозам:

Пробные версии антивирусных программ «Доктор Веб»

- для дома:

- для бизнеса:

Наши новости:

Вирусная энциклопедия:

Давайте дружить! Присоединяйтесь к нашим группам в общественных сетях:

23 апреля 2024 года

В составе песочницы будет обновлена документация — описание работы обслуживания будет снова на... Антивирус Dr.Web

Бизнес-школа «БИЗНЕС ИНСАЙТ» и проект «ЭКСПЕРТЫ» приглашают на III Всероссийский онлайн-форум «БИЗНЕС. ВЕСНА 2024». Бизнес-форум — важнейшее событие в мире бизнеса. На одной площадке соберутся действующие предприниматели, эксперты-практики, чтобы поделиться […]

The post

17 апреля 2024 года

В 2023 году самыми всераспространенными Android-угрозами стали троянские программы, демонстрирующие рекламу. Шпионские троянские приложения по уподоблению с прошлым годом понизили свою энергичность таково словно стали вторыми по числу детектирований на защищаемых антивирусом Dr.Web устройствах. невзирая на то, словн... Вирусные новости

11 апреля 2024 года

Обновление ориентировано н... Антивирус Dr.Web

4 апреля 2024 года