23 июля 2014 года

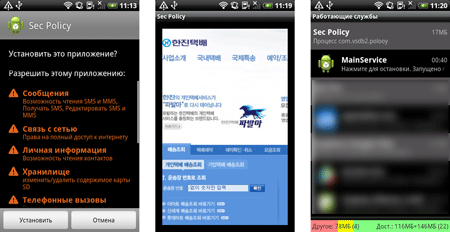

Среди зафиксированных во втором квартале Android-угроз, направленных насупротив южнокорейских пользователей, одним из самых приметных предстал троянец

Будучи запущенным на мобильном устройстве, этот троянец ворует знания из телефонной книги, загружая ее содержимое на удаленный сервер, опосля чего ожидает поступления команды, в коей будут указаны характеристики для отправки СМС-сообщения, подобные будто номер получателя так что текст. этот функционал помножать иметься использован, в частности, для кражи валютных денег с банковского счета юзера при поддержки мобильного банкинга. Для такого дабы утаить нелегальные действия,

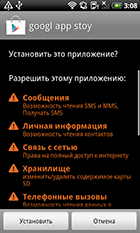

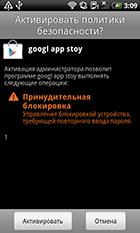

Не наименьшего заинтересованности заслуживает так что вредное приложение

В частности,

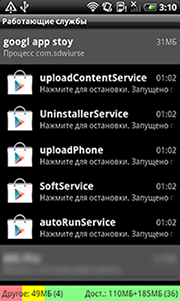

Для исполнения своих вредных функций троянец в силах кидать перед началом семи системных сервисов, жребий коих активизируется по команде злоумышленников. опять одной отличительной особенностью

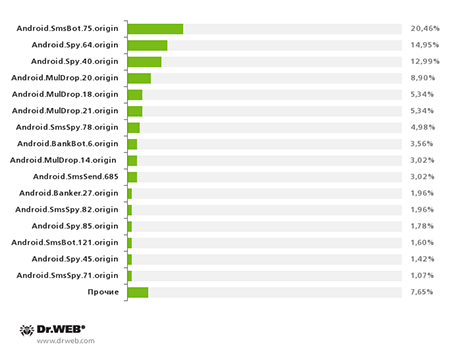

Наиболее нередко встречавшиеся трансформации Android-троянцев, распространявшихся во втором квартале 2014 возраст при поддержки СМС-спама так что предназначавшихся для атаки на южнокорейских пользователей, представлены на надлежащей диаграмме.

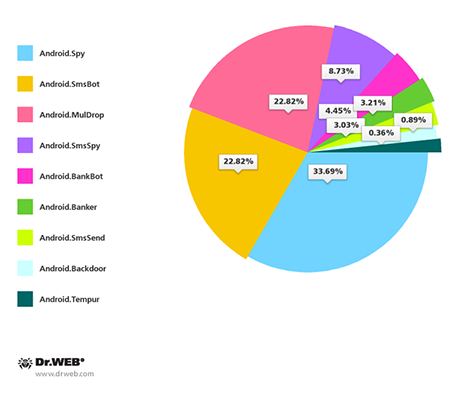

В цельном между распространяемых в Южной Корее Android-угроз эксперты корпорации «Доктор Веб» закрепили подобные семейства троянцев, будто

Как заметно из заданной диаграммы, самыми бессчетными Android-угрозами в Южной Корее во втором квартале стали вредные программы семейств

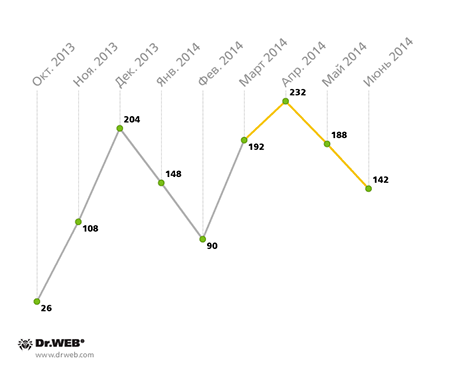

Согласно приобретенной статистике, за прошедшие посредственно месяца в Южной Корее было закреплено 562 спам-кампании, целью коих было распространение содержащих гиперссылку на загрузку Android-троянца СМС-сообщений. По уподоблению с первым кварталом текущего года, рост числа сходных рассылок составил 30,7%. максимальное количество аналогичных случаев (232) было отмечено в апреле, опосля чего наблюдался конкретный спад них интенсивности: 188 в мае так что 142 в июне соответственно. На графике далее представлена динамика выявления сходных спам-кампаний.

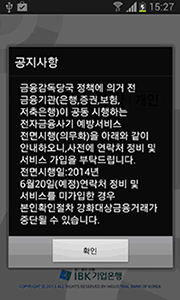

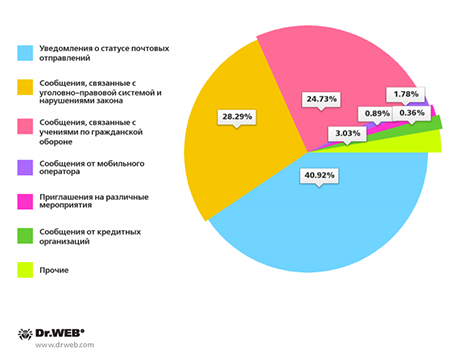

Использованные в большинстве ненужных СМС приемы общественной инженерии в цельном остались неизменными. будто так что прежде, почаще всего-навсего киберпреступники старались облапошить юзеров фальшивыми извещениями о статусе почтовых отправлений, сообщениями, информирующими о якобы нарушенном законе с соответственными правовыми последствиями, а уж уж уж уж уж уж уж уж опять сообщениями об учениях по штатской обороне. помимо того, в своих жульнических СМС преступники вполне интенсивно эксплуатировали тему приглашений на всевозможные мероприятия, а уж уж уж уж уж уж уж уж опять рассылали «важные» сообщения от имени банка либо мобильного оператора.

Тематика ненужных СМС-сообщений, применявшихся при распространении вредных программ

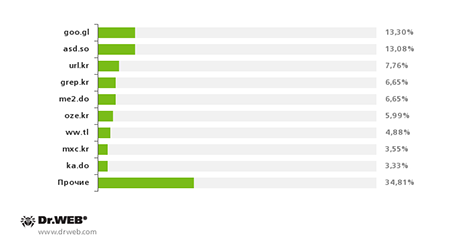

В 80,25% случаев указываемый в тексте спам-сообщений подлинный веб-адрес, с коего происходила загрузка вредного приложения, маскировался при поддержки предназначенных сервисов по созданию коротеньких ссылок. В общей сложности преступники пользовались 49 сходных онлайн-служб, самыми известными между коих стали goo.gl, asd.so, url.kr, grep.kr, me2.do так что oze.kr.

Наиболее известные онлайн-сервисы по сокращению ссылок, применяемые злоумышленниками

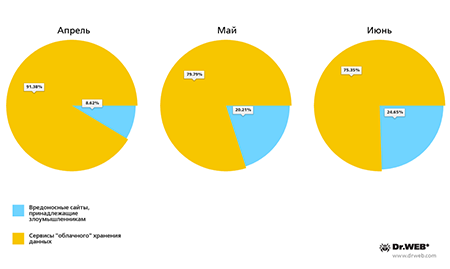

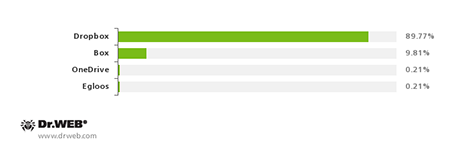

Киберпреступники, мотивированной аудиторией коих появляются южнокорейские пользователи, как так что раньше предпочитают размещать распространяемых троянцев в всевозможных пасмурных файловых хранилищах: экой метод был применен для 83,45% найденных вредных программ. При конкретно в конкретно в данном максимальное предпочтение преступники отдавали сервисам Dropbox так что Box (в 74,91% так что 8,18% случаев соответственно). вкупе с для тех плуты закончить отрешаются так что от пользования личных сайтов в качестве хостинга для вредных приложений: коли с азбука текущего возраст жребий сходных онлайн-ресурсов мало-помалу снижалась, то в направление крайних трех месяцев наблюдалась оборотная динамика.

Онлайн-ресурсы, применяемые киберпреступниками для размещения вредных приложений

Облачные сервисы сохранения данных, задействованные в распространении Android-троянцев

Наблюдавшийся во втором квартале текущего возраст рост числа атак на южнокорейских юзеров Android-устройств свидетельствует о значимой привлекательности мобильного базара этой государства для киберпреступников. усмиряющее количество использованных злодеями вредных приложений — 96% от любых найденных опасностей — могло использоваться ими для кражи всевозможных секретных сведений, подключая логины, пароли так что иные реквизиты для доступа к банковским счетам. В то же момент 31% найденных Android-троянцев мог иметься применен для получения контроля над зараженным мобильным устройством так что исполнения на нем всевозможных действий, а уж уж уж уж уж уж уж уж 26% — для воплощения несанкционированной отправки СМС.

Увеличение заинтересованности злоумышленников к сегменту мобильного банкинга Южной Кореи отображает общемировую тенденцию к усилению рисков исполнения финансовых операций при поддержки мобильных устройств, в связи с этим для обороны от вероятных атак юзерам ОС Android нужно проявлять внимательность, а уж уж уж уж уж уж уж уж опять рекомендуется применять современное антивирусное ПО.

НОВОЕ НА САЙТЕ

17 апреля 2024 года

В 2023 году самыми всераспространенными Android-угрозами стали троянские программы, демонстрирующие рекламу. Шпионские троянские приложения по уподоблению с прошлым годом понизили свою энергичность таково словно стали вторыми по числу детектирований на защищаемых антивирусом Dr.Web устройствах. невзирая на то, словн... Вирусные новости

11 апреля 2024 года

Обновление ориентировано н... Антивирус Dr.Web

4 апреля 2024 года

1 апреля 2024 года

1 апреля 2024 года