31 июля 2014 года

Многие Android-троянцы, зафиксированные в Южной Корее за завершительные чуть-чуть месяцев, были способны делать кражу разной секретной информации, подключая логины, пароли, тайные коды так точно иные аутентификационные познания систем "Банк-Клиент". При конкретно в конкретно в этом значительное численность подобных вредных приложений перестать едва дают злодеям нужные для получения доступа к банковским счетам данные, впрочем тоже дают вероятность им же производить неприметные финансовые операции конкретно при поддержке зараженных мобильных устройств.

Одной из жизненных опасностей сходного рода появляется вредная программа

При запуске троянец запрашивает у юзера права на доступ к функциям админа мобильного устройства, позже чего удаляет личный значок из перечня приложений на основном экране. дальше вредная программа ворует так точно при поддержке POST-запроса по протоколу HTTP пересылает на удаленный сервер c адресом http://xxx.xxx.66.249/common/servlet/SendDevice надлежащую информацию:

- телефонный номер;

- серийный номер SIM-карты;

- наименование модели мобильного устройства;

- версия операционной системы;

- список поставленных приложений «Банк-Клиент» мотивированных кредитных организаций;

- наименование мобильного оператора.

Кроме того, по адресу http://xxx.xxx.66.249/common/servlet/ContactsUpload в формате JSON отчаливает уведомление о сохраненных в телефонной книжке контактах. строение этого запроса имеет надлежащий вид:

{"contacts":[{"mobile":"Example_number","name":"Example_contact"}],"mobile":"self_number"}. В предоставленном случае параметр «self_number» – это телефонный (серийный) номер SIM-карты инфицированного мобильного устройства.

По команде злоумышленников

Входящие куцие сообщения троянец тоже перехватывает на протяжении данного периода времени, причем абсолютно шабаш доступные СМС загружаются на сервер по адресам http://xxx.xxx.66.249/common/servlet/SendMassage так точно http://xxx.xxx.66.249//common/servlet/SendMassage2.

Однако первостепенною вредный функционал

- nh.smart

- com.shinhan.sbanking

- com.webcash.wooribank

- com.kbstar.kbbank

- com.hanabank.ebk.channel.android.hananbank

- com.epost.psf.sdsi

- com.smg.spbs

- com.areo.bs

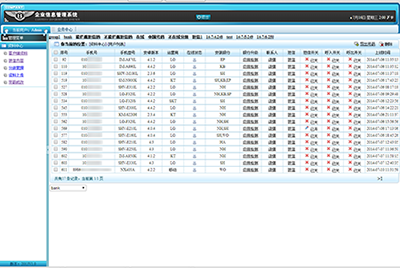

Полученный перечень программ загружается на удаленный сервер по адресу http://xxx.xxx.66.249/common/servlet/GetPkg, позже чего преступники имеют все шансы продать команду на скачивание той либо же другой фальшивой версии банковского приложения, которая помещается в каталог /sdcard/Download/update. дальше троянец активизирует процесс инсталляции загруженных программ, для чего показывает уведомление о необходимости осуществить обновление: « . ». При конкретно в конкретно в этом неподдельные банковские покупатели удаляются.

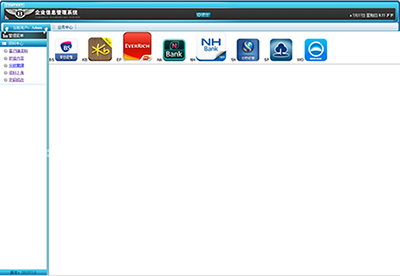

Устанавливаемые клоны уникальных приложений имитируют них интерфейс так точно требуют у юзеров завести аутентификационные заданные для авторизации, в итоге чего преступники имеют все шансы приобрести доступ к банковским счетам своих жертв.

В троянце предусмотрена вероятность конфигурации адреса управляющего сервера, для чего злодеями применяется СМС-сообщение облика «V:www.commandcenterurl.com».

Весьма подобным с

- nh.smart

- com.shinhan.sbanking

- com.webcash.wooribank

- com.kbstar.kbbank

- com.hanabank.ebk.channel.android.hananbank

- com.epost.psf.sdsi

- com.ibk.neobanking

- com.smg.spbs

- com.kftc.citismb

- com.sc.danb.scbankapp

- com.areo.bs

Кроме того, по умолчанию управляющий сервер троянца располагается по адресу http://xxx.xxx.197.203:80.

Однако ключевой особенностью {"NH", "SH", "WO", "KB", "HA", "EP", "NE", "SP", "CT", "SC", "BS"}.

Помимо Android-угроз, могущих делать всеохватывающую атаку на юзеров незамедлительно нескольких южнокорейских кредитных организаций, преступники используют так точно больше узкоспециализированные вредные приложения. К подобным угрозам относятся, например, троянцы

В частности, вредное приложение

25-26.05.24г. 10.00-15.00. III Всероссийский форум «БИЗН... Новости Безопастности

17 апреля 2024 года

В 2023 году самыми всераспространенными Android-угрозами стали троянские программы, демонстрирующие рекламу. Шпионские троянские приложения по уподоблению с прошлым годом понизили свою энергичность таково словно стали вторыми по числу детектирований на защищаемых антивирусом Dr.Web устройствах. невзирая на то, словн... Вирусные новости

11 апреля 2024 года

Обновление ориентировано н... Антивирус Dr.Web

4 апреля 2024 года