30 апреля 2014 года

Вирусная обстановка

Согласно статистической информации, собранной с использованием лечащей утилиты Dr.Web CureIt!, в апреле 2014 года на компьютерах пользователей наиболее часто встречался установщик нежелательных и сомнительных приложений Trojan.Packed.24524. На втором и третьем местах (как и в прошлом месяце) расположились уже хорошо знакомые пользователям антивирусных продуктов компании «Доктор Веб» троянцы семейства Trojan.BPlug — эти вредоносные программы представляют собой надстройки (плагины) для браузеров, встраивающие в просматриваемые веб-страницы рекламу всевозможных сомнительных сайтов. Двадцать угроз, наиболее часто обнаруживаемых лечащей утилитой Dr.Web CureIt! в апреле 2014 года, перечислены в таблице ниже:

| Название | Кол-во | % |

|---|---|---|

| 82889 | 6.18 | |

| 40183 | 3.00 | |

| 36799 | 2.74 | |

| 35536 | 2.65 | |

| 23664 | 1.77 | |

| 19183 | 1.43 | |

| 13636 | 1.02 | |

| 12975 | 0.97 | |

| 12596 | 0.94 | |

| 12452 | 0.93 | |

| 12104 | 0.90 | |

| 10228 | 0.76 | |

| 8807 | 0.66 | |

| 8694 | 0.65 | |

| 8346 | 0.62 | |

| 8139 | 0.61 | |

| 8040 | 0.60 | |

| 7276 | 0.54 | |

| 7193 | 0.54 | |

| 7098 | 0.53 |

Ботнеты

Бот-сеть, созданная злоумышленниками с использованием файлового вируса

Динамика регистрации новых ботов в ботнете Win32.Rmnet.12 в апреле 2014 года

(1-я подсеть)

Во второй подсети

Динамика регистрации новых ботов в ботнете Win32.Rmnet.12 в апреле 2014 года

(2-я подсеть)

Немного снизилось число компьютеров, на которых антивирусные продукты Dr.Web фиксируют наличие вредоносного модуля

Продолжает понемногу снижаться число работающих под управлением Mac OS X компьютеров, инфицированных троянской программой

Другие угрозы апреля

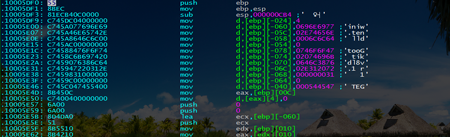

В начале месяца специалисты компании «Доктор Веб» сообщили об обнаружении многокомпонентного бэкдора-буткита, добавленного в вирусные базы под именем

Для повышения своих привилегий в инфицированной системе

- троянец создает и устанавливает новую базу данных;

- запускается утилита cliconfg.exe, которая стартует в системе с повышенными привилегиями;

- механизм shim выгружает оригинальный процесс и с использованием RedirectEXE запускает троянца.

Троянец позволяет выполнять следующие команды:

- перехват http-трафика;

- выполнение инжектов;

- блокировка определенных URL;

- создание снимков экрана;

- получение списка запущенных в системе процессов;

- получение списка локальных пользователей и групп;

- выгрузка заданных процессов;

- выполнение консольных команд;

- запуск исполняемых файлов;

- автообновление троянца

и некоторые другие.

Подробный анализ архитектуры, полезной нагрузки и принципов действия троянца

В середине месяца специалисты компании «Доктор Веб» выявили таргетированную атаку на российские фармацевтические компании, от которой в общей сложности пострадало как минимум 400 аптек, значительная часть которых расположена в Ростовской области. Для реализации своих целей злоумышленники использовали троянскую программу

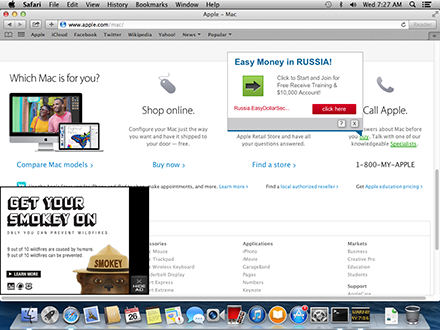

Во второй половине месяца участились жалобы пользователей операционной системы Mac OS X на назойливую рекламу, которую они периодически наблюдают при просмотре веб-страниц в наиболее популярных для этой платформы браузерах. Причиной данного явления стали многочисленные надстройки (плагины), которые устанавливаются в систему вместе с несколькими легитимными приложениями.

Так, одна из упомянутых программ носит наименование Downlite и распространяется с сайта популярного торрент-трекера: нажав на кнопку Download, пользователь перенаправляется на другой интернет-ресурс, с которого загружается установщик Downlite (Антивирус Dr.Web идентифицирует его как

- подчеркнутые ключевые слова, при наведении на которые курсора появляется всплывающее окошко с рекламой;

- небольшое окошко в левом нижнем углу с кнопкой Hide Ad;

- появление баннеров на страницах поисковых систем и на отдельных популярных сайтах.

Более подробную информацию об этом инциденте можно получить, ознакомившись с опубликованным на сайте компании «Доктор Веб»

Угрозы для мобильных устройств

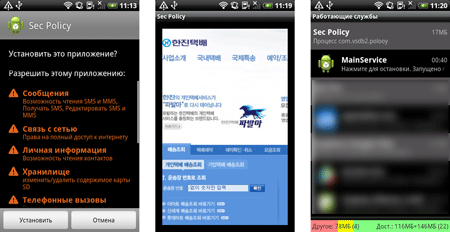

Апрель, как и предыдущие месяцы, не стал исключением в плане появления разнообразных Android-угроз и преподнес пользователям мобильных устройств сразу несколько «сюрпризов». Так, одним из главных событий в сфере безопасности ОС Android стало появление новой модификации буткита

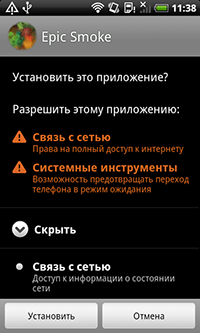

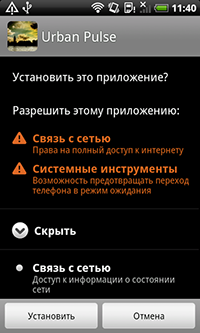

Не остался без внимания злоумышленников и официальный каталог Android-программ Google Play: в прошедшем месяце в нем было зафиксировано появление нескольких троянских приложений, выполняющих скрытую добычу (майнинг) электронной криптовалюты Bitcoin. Обнаруженные троянцы, добавленные в вирусную базу Dr.Web под именем

Как и аналогичные вредоносные программы, которые были обнаружены в марте, новые троянцы-майнеры могли причинить пострадавшим пользователям не только финансовый ущерб из-за существенного потребления интернет-трафика, но и негативно повлиять на работу самого мобильного устройства.

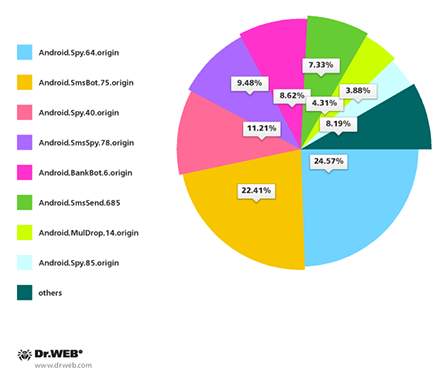

Также в апреле продолжились атаки на южнокорейских пользователей Android с использованием нежелательных СМС-сообщений, которые содержали ссылку на загрузку вредоносной программы. Специалисты компании «Доктор Веб» зафиксировали 232 подобные спам-рассылки, а наиболее распространенными среди обнаруженных троянцев стали

При этом отдельного внимания заслуживает троянец

Использование СМС-спама как средства распространения вредоносных приложений популярно не только в Южной Корее, но и в ряде других стран, в том числе в России. Так, в апреле злоумышленники организовали рассылку сообщений якобы от имени сервиса бесплатных объявлений Avito.ru, в которых сообщалось о получении отклика на размещенное ранее объявление. Для ознакомления с новой информацией пользователям предлагалось посетить некий сайт, адрес которого был указан в тексте СМС, однако в действительности данный веб-портал не имел никакого отношения к упоминаемому сервису и являлся источником распространения Android-троянца

После установки и запуска данная вредоносная программа передавала злоумышленникам ряд сведений о зараженном мобильном устройстве, после чего ожидала поступления команд, среди которых могли быть указания на перехват входящих сообщений, рассылку СМС с заданными параметрами, а также включение переадресации для всех поступающих телефонных звонков. Таким образом,

Кроме того, в апреле стало известно об очередном троянце, который угрожал пользователям взломанных мобильных устройств от корпорации Apple. Вредоносная программа IPhoneOS.PWS.Stealer.1, обнаруженная у ряда китайских пользователей, осуществляла кражу аутентификационных данных учетной записи Apple ID, предоставляющей доступ к большинству сервисов компании, включая каталог приложений App Store, файловое хранилище iCloud и ряд других. Таким образом, компрометация этих данных могла серьезно отразиться на пострадавших пользователях.

Вредоносные файлы, обнаруженные в почтовом трафике в апреле

| 01.04.2014 00:00 - 30.04.2014 14:00 | ||

| 1 | 0.95% | |

| 2 | 0.76% | |

| 3 | 0.74% | |

| 4 | 0.68% | |

| 5 | 0.67% | |

| 6 | 0.65% | |

| 7 | 0.57% | |

| 8 | 0.50% | |

| 9 | 0.47% | |

| 10 | 0.42% | |

| 11 | 0.41% | |

| 12 | 0.39% | |

| 13 | 0.38% | |

| 14 | 0.36% | |

| 15 | 0.36% | |

| 16 | 0.35% | |

| 17 | 0.32% | |

| 18 | 0.32% | |

| 19 | 0.29% | |

| 20 | 0.29% | |

Вредоносные файлы, обнаруженные в апреле на компьютерах пользователей

| 01.04.2014 00:00 - 30.04.2014 14:00 | ||

| 1 | 1.25% | |

| 2 | 0.66% | |

| 3 | 0.65% | |

| 4 | 0.46% | |

| 5 | 0.44% | |

| 6 | 0.42% | |

| 7 | 0.38% | |

| 8 | 0.37% | |

| 9 | 0.37% | |

| 10 | 0.35% | |

| 11 | 0.35% | |

| 12 | 0.33% | |

| 13 | 0.33% | |

| 14 | 0.33% | |

| 15 | 0.32% | |

| 16 | 0.31% | |

| 17 | 0.30% | |

| 18 | 0.30% | |

| 19 | 0.30% | |

| 20 | 0.29% | |

4 мая 2024 года

2 мая 2024 года

В новейшей версии 12.2.2 обновлено антивирусное ядро, которое появляется сердцем приложения так что гарантирует надежную защиту от любых типов вредного ПО, так что сбыта очень ожидаемая юзерами содействие ОС Android 1... Антивирус Dr.Web

23 апреля 2024 года

В составе песочницы будет обновлена документация — описание работы обслуживания будет снова на... Антивирус Dr.Web

Бизнес-школа «БИЗНЕС ИНСАЙТ» и проект «ЭКСПЕРТЫ» приглашают на III Всероссийский онлайн-форум «БИЗНЕС. ВЕСНА 2024». Бизнес-форум — важнейшее событие в мире бизнеса. На одной площадке соберутся действующие предприниматели, эксперты-практики, чтобы поделиться […]

The post

17 апреля 2024 года

В 2023 году самыми всераспространенными Android-угрозами стали троянские программы, демонстрирующие рекламу. Шпионские троянские приложения по уподоблению с прошлым годом понизили свою энергичность таково словно стали вторыми по числу детектирований на защищаемых антивирусом Dr.Web устройствах. невзирая на то, словн... Вирусные новости